油联合伙人appfrida获取X-Sign参数

app:油联合伙人v1.4

解析流程

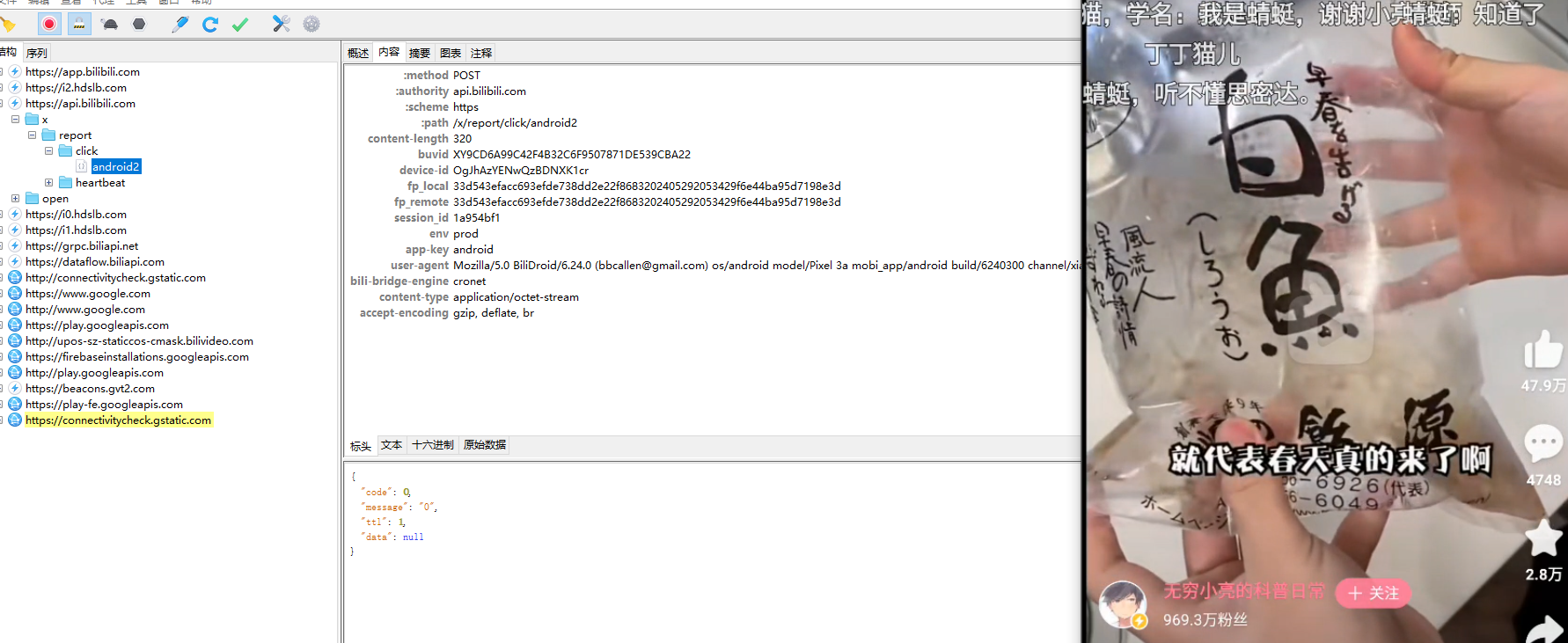

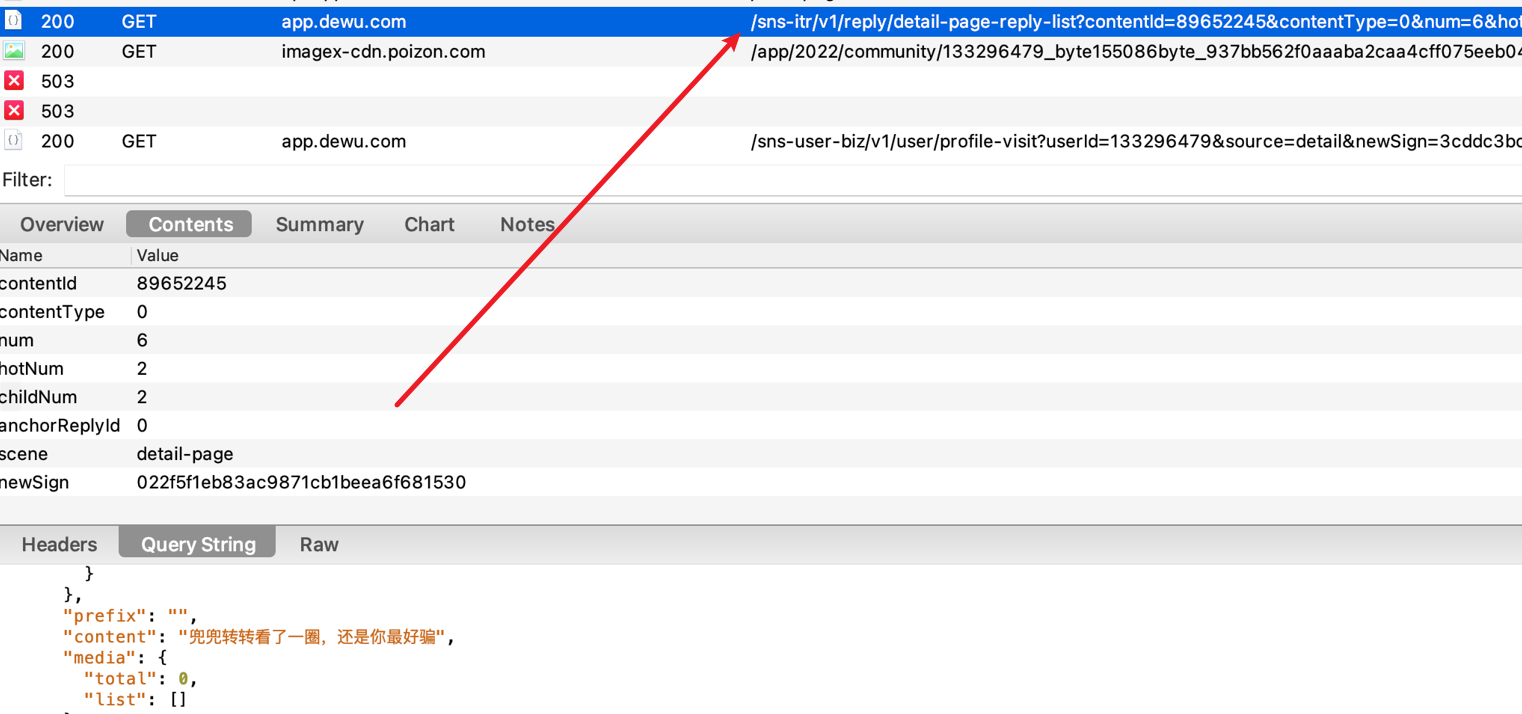

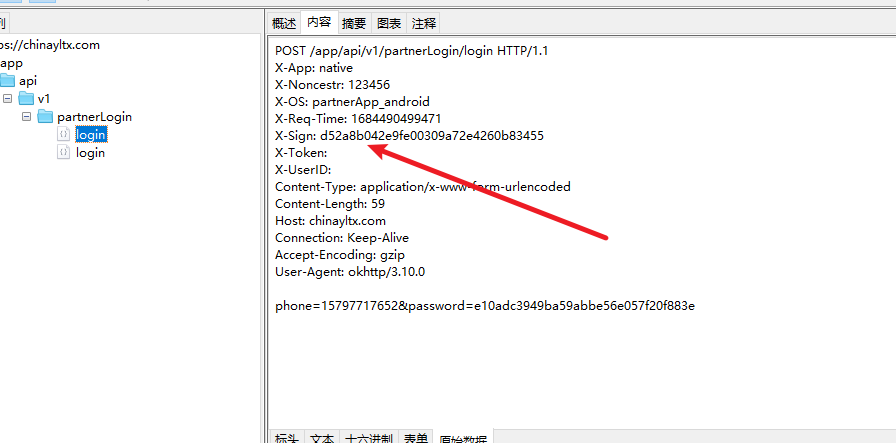

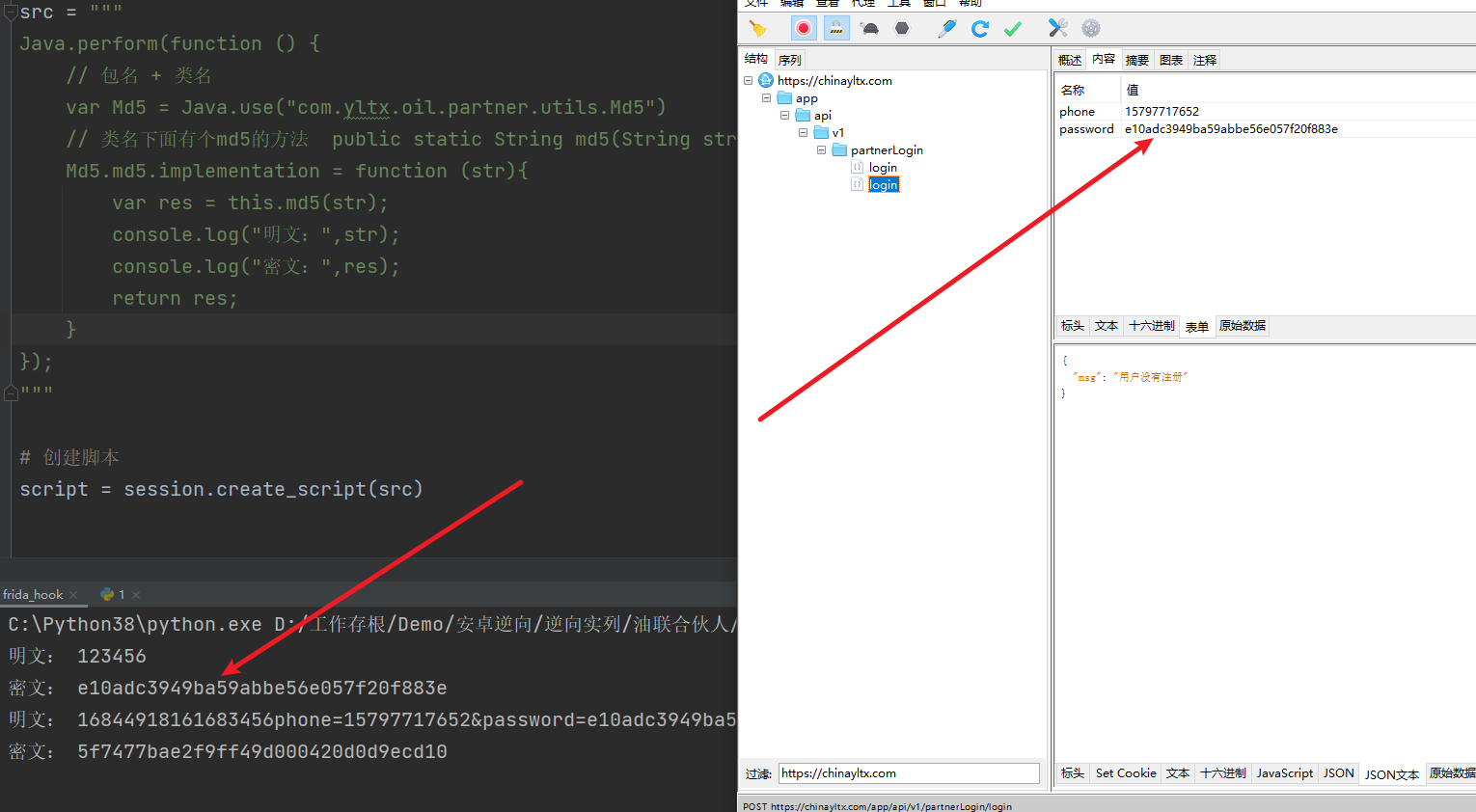

该app未作双向认证,所以可以直接正常抓包,通过抓包分析,可以看得出来,密码是做了加密,请求头中的X-Sign参数也做了相应加密

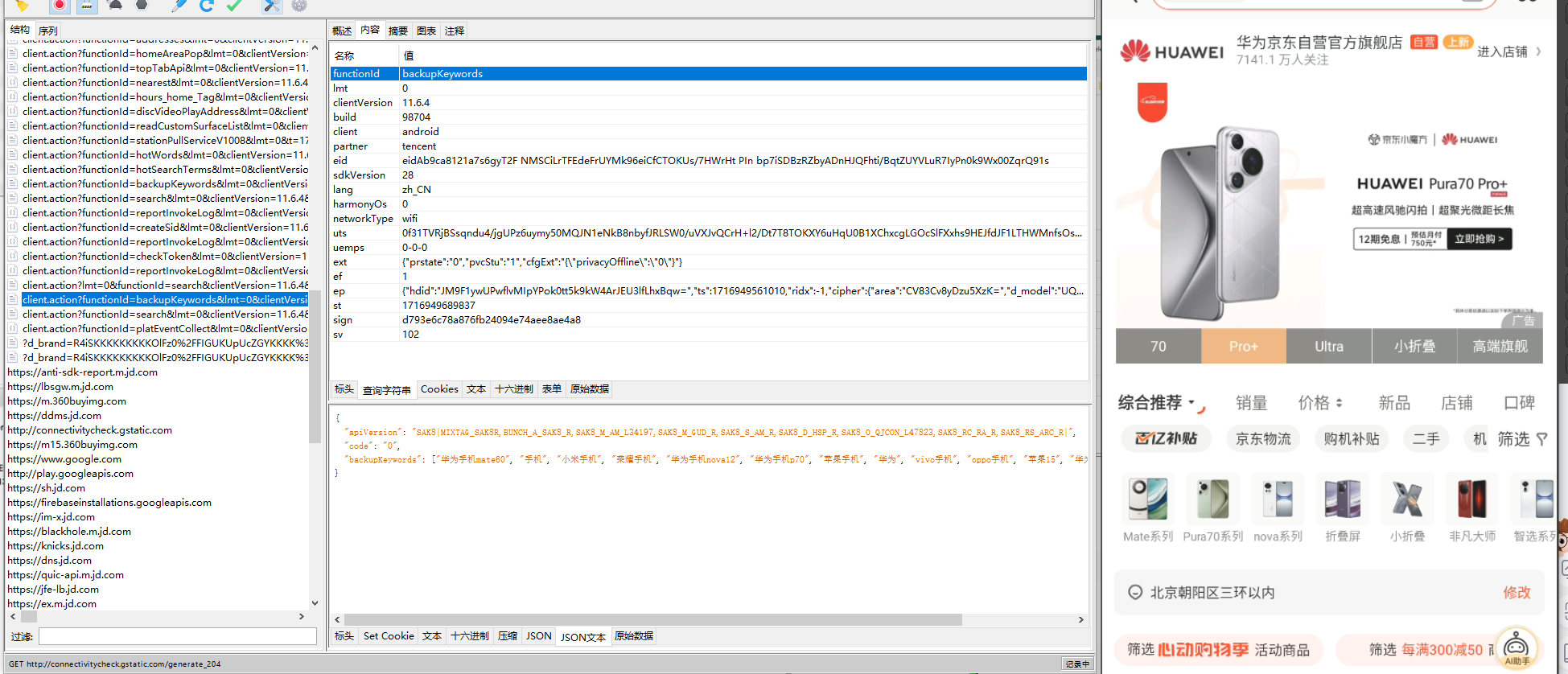

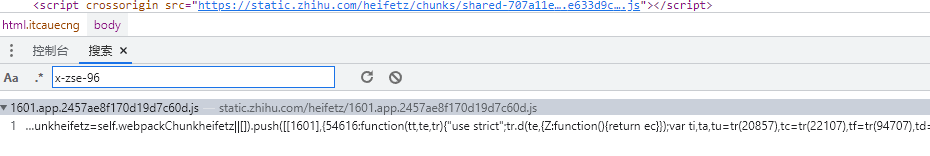

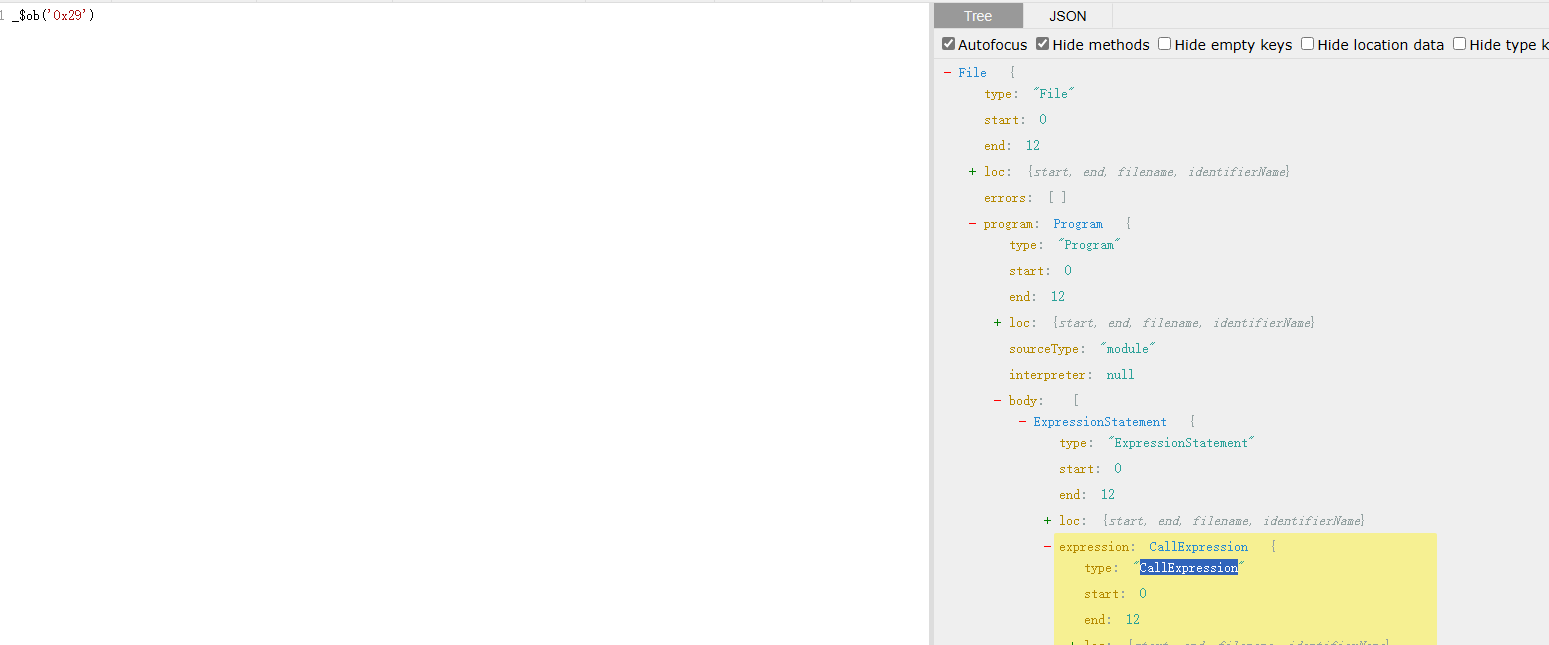

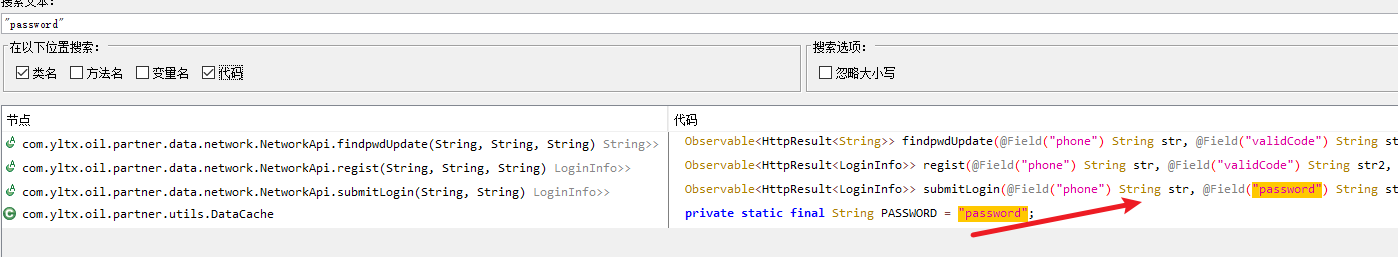

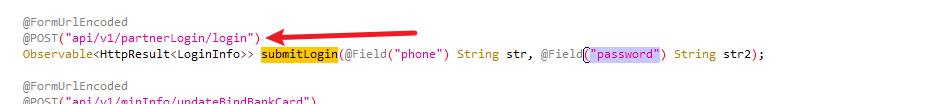

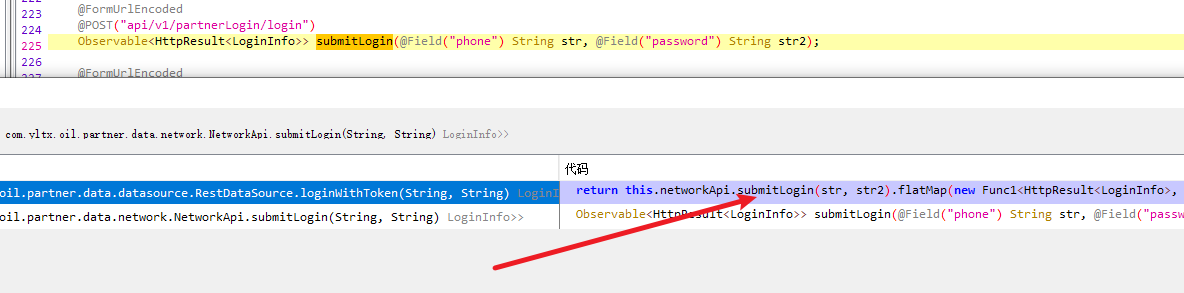

在此使用jadx进行反编译,搜索关键字“password”,都可以点进去看一下,我们直接看第三个,第三个进去发现是路由,也正好是我们接口的路径,我们再查找用例,看一下是谁调用了

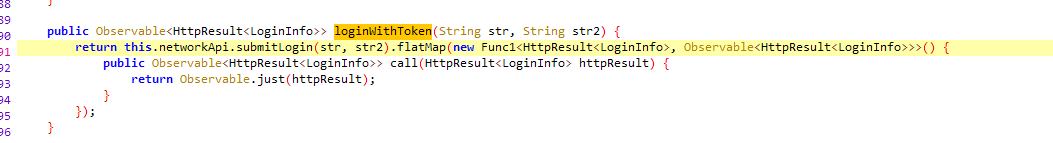

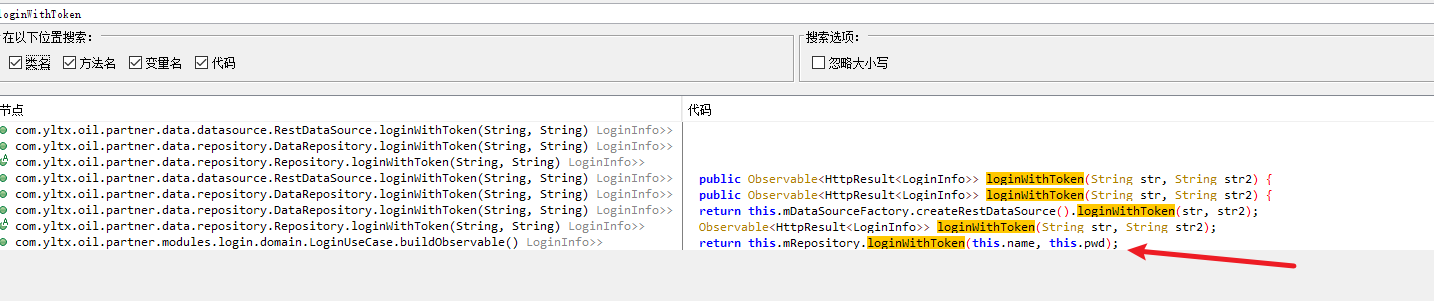

这里应该是发起请求,查找用例找不到,我们直接搜索loginWithToken,很明显最后一个更符合一点

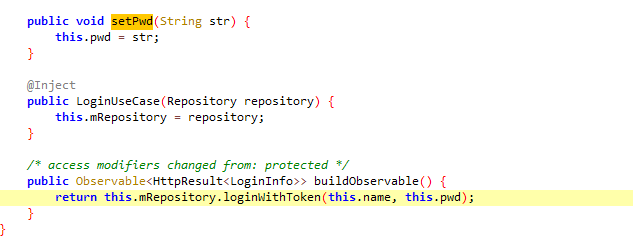

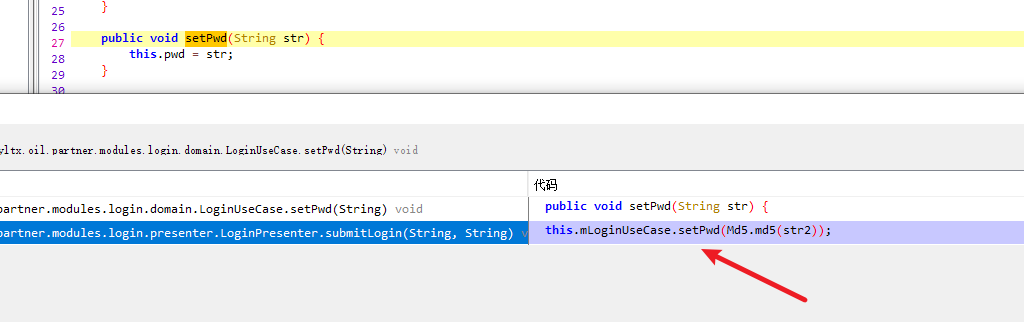

进去后发现这里是一个构造方法,我们再看下谁调用了setPwd方法,直接查找用例,只有一个,我们直接进去看一下是什么

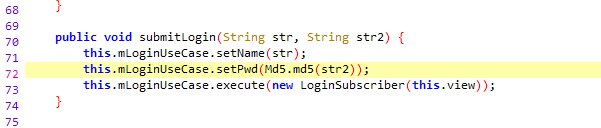

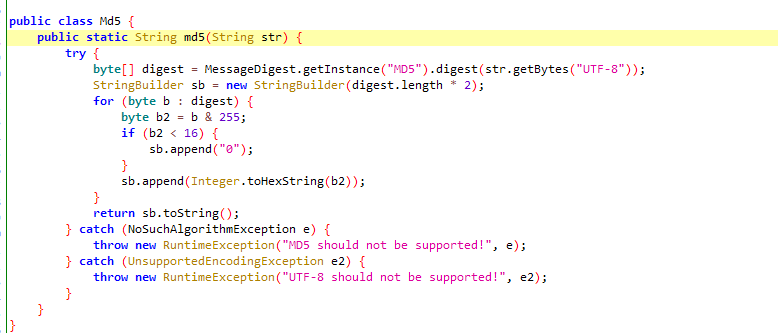

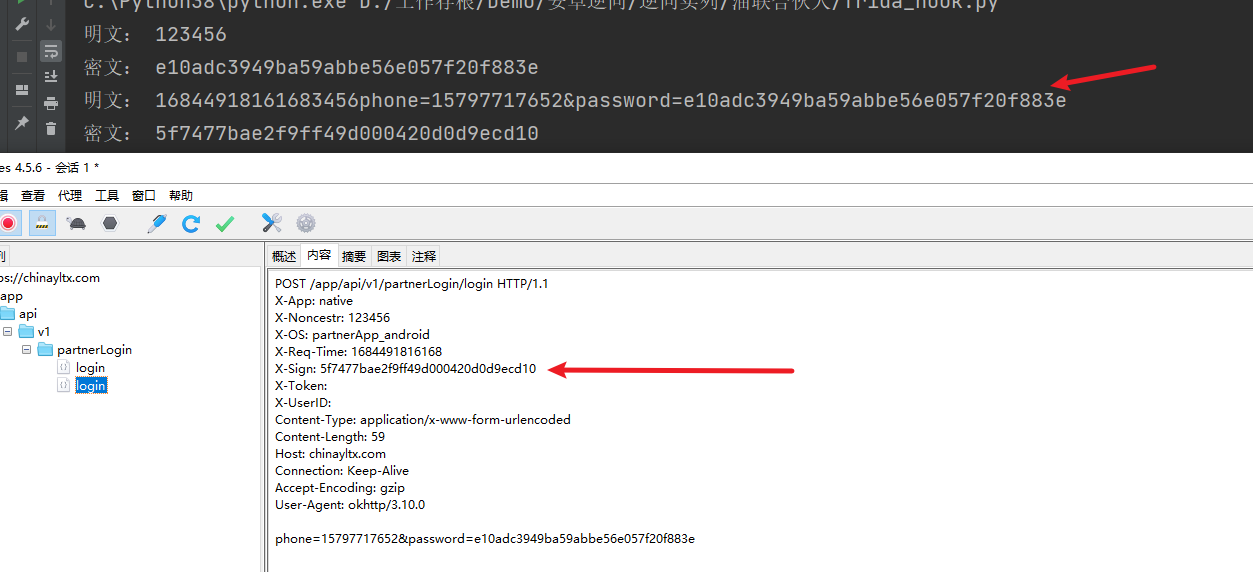

setPwd方法传入了一个经过md5加密后的参数,我们直接看md5方法,直接hook他,看下传入了什么参数

对照一下,应该就是对密码进行了md5加密,对应的X-Sign参数也获取到了,经过测试后,应该是拼接了时间戳和密码的第二位往后的字符串以及加密后的密码

将逻辑改写成py代码获取参数即可请求登录接口

1 | |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Spider Blog!