猿人学第二题cookie加密ob混淆内存爆破

网址:https://match.yuanrenxue.cn/match/2

解析流程

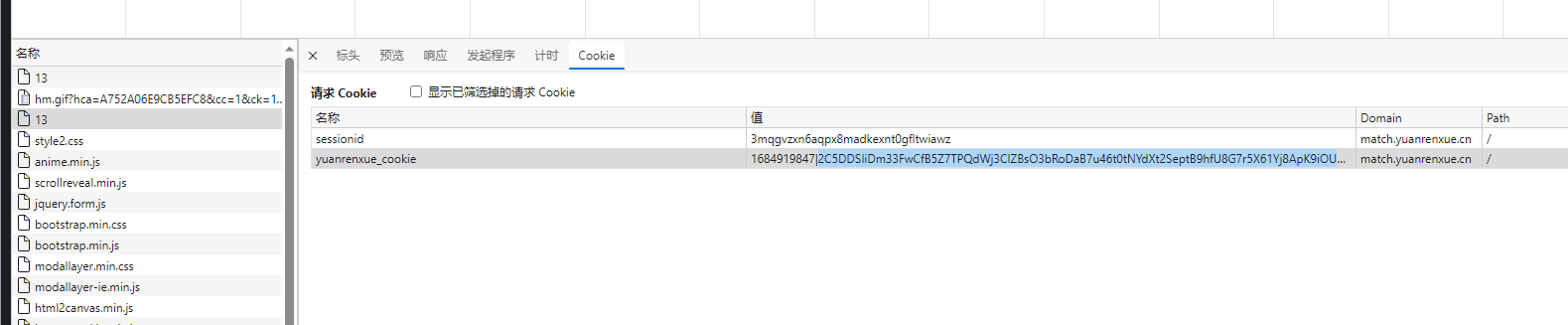

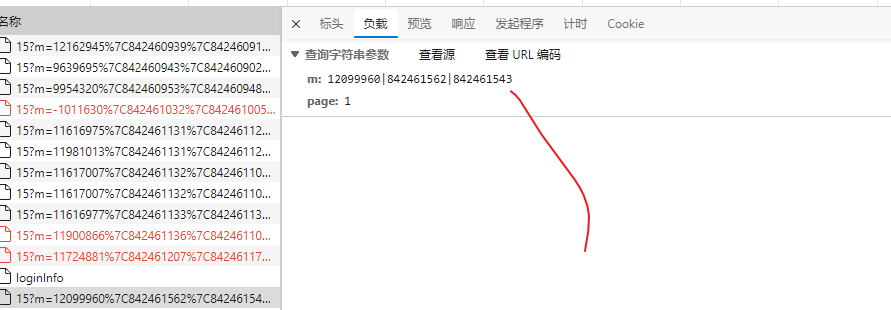

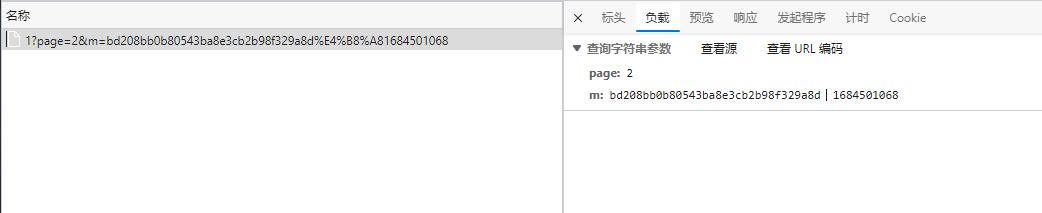

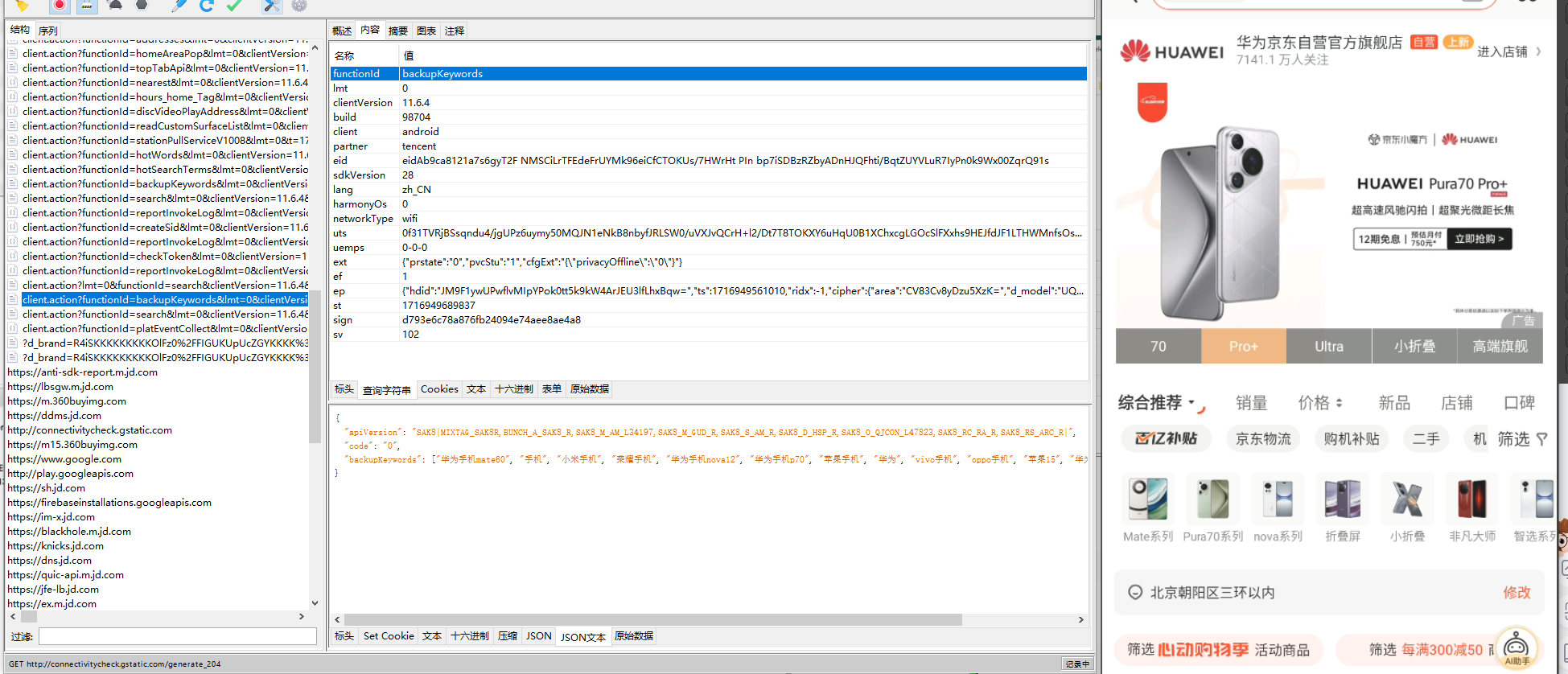

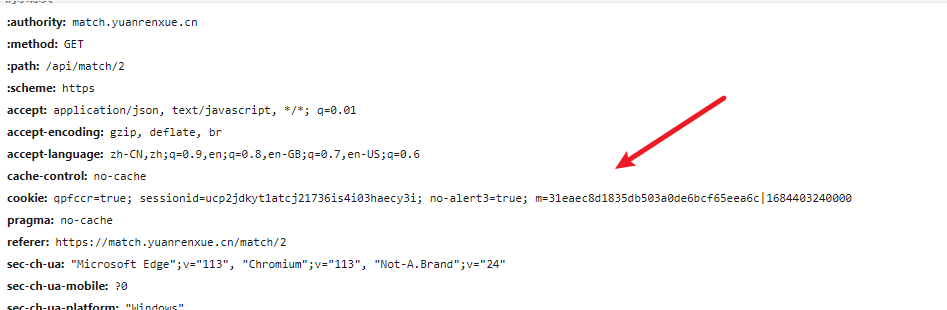

直接看cookie,其它正常,这个m参数看上去跟第一题类似

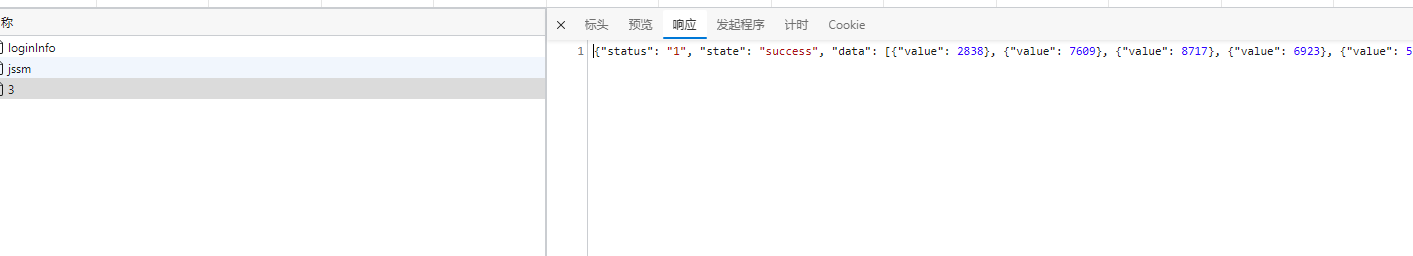

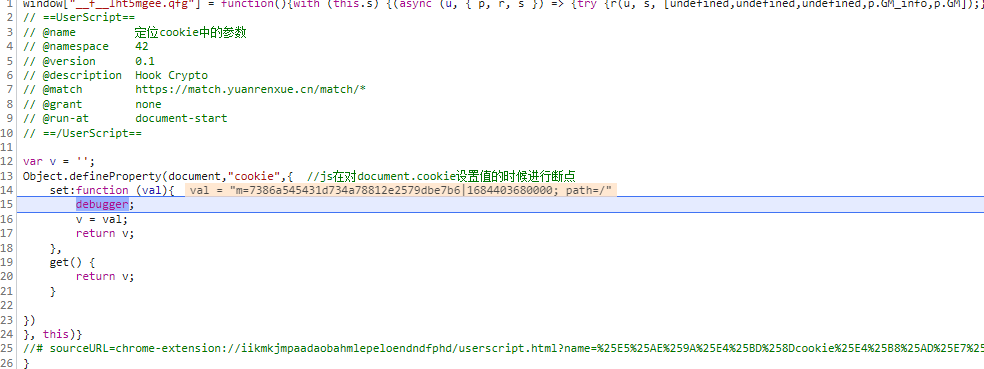

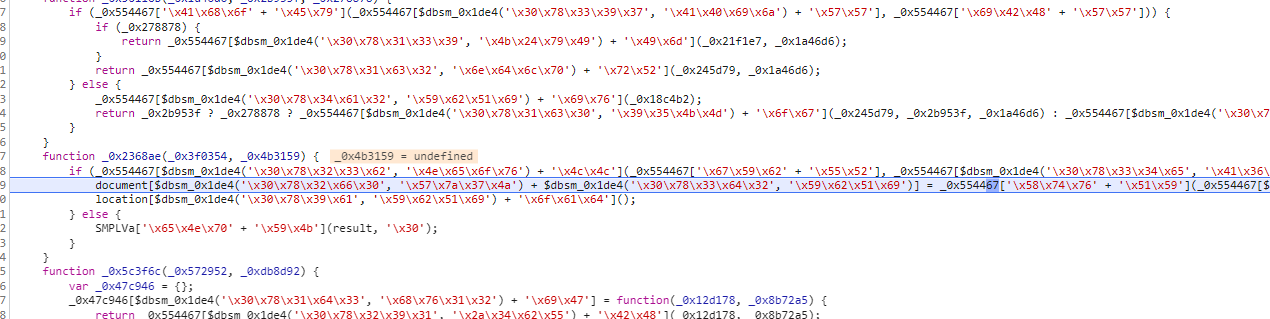

cookie我们用hook脚本来获取,断到了 我们跟进去看一下

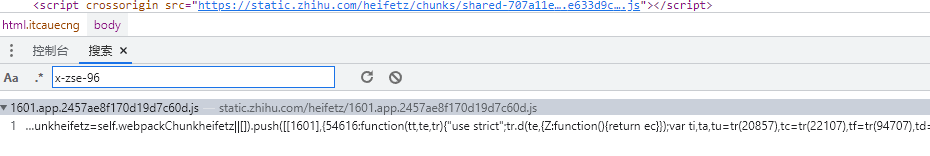

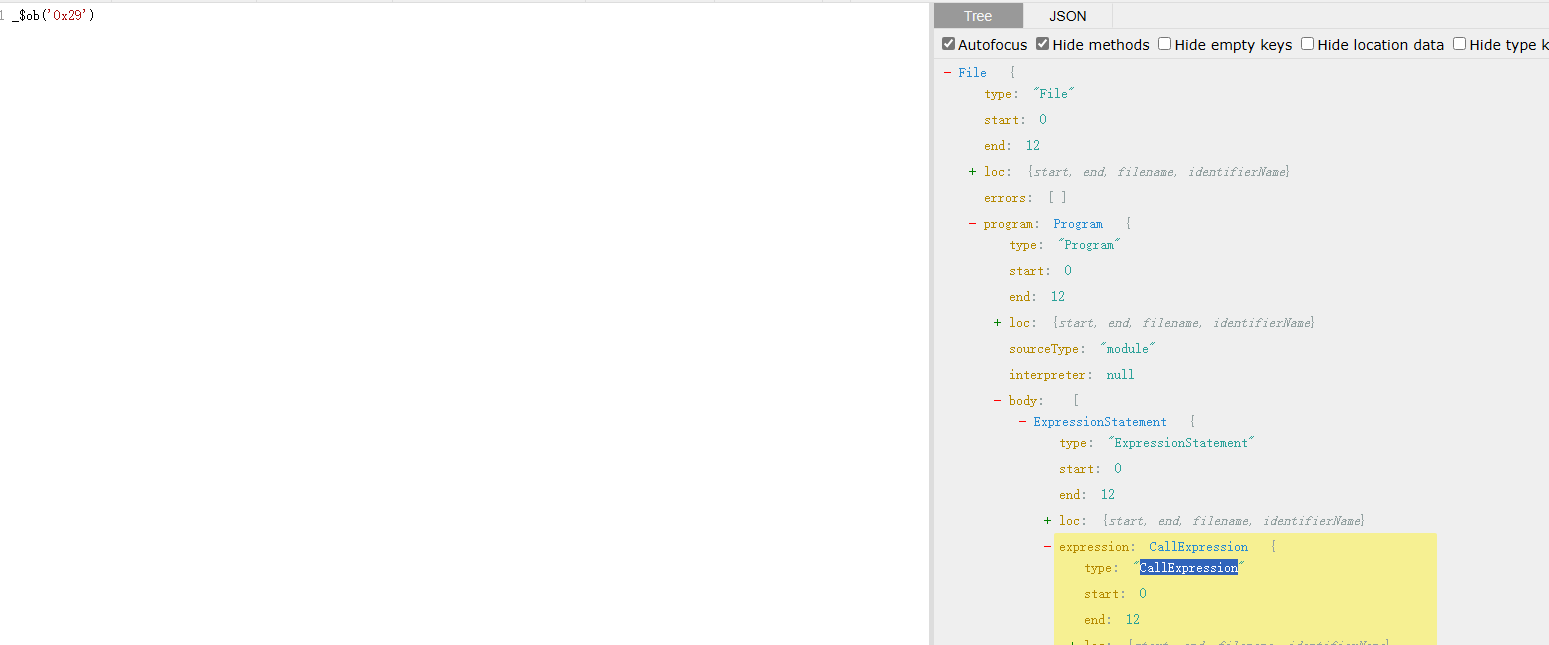

看一下这段代码

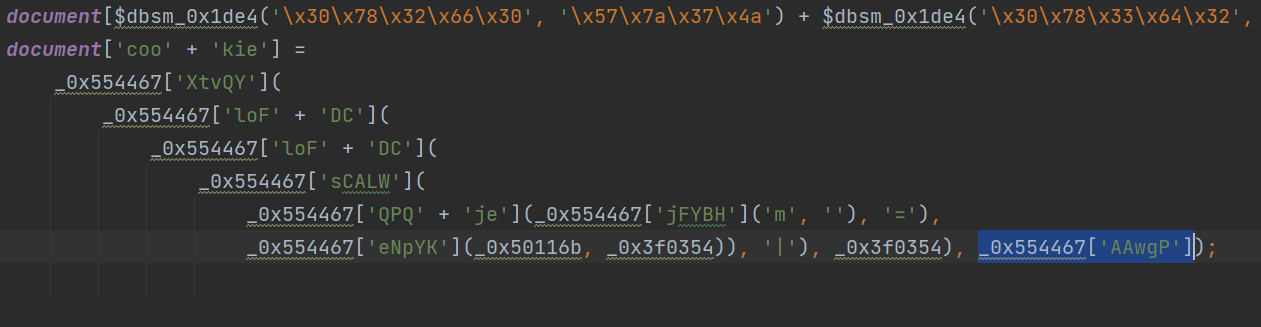

拆开来是这样的

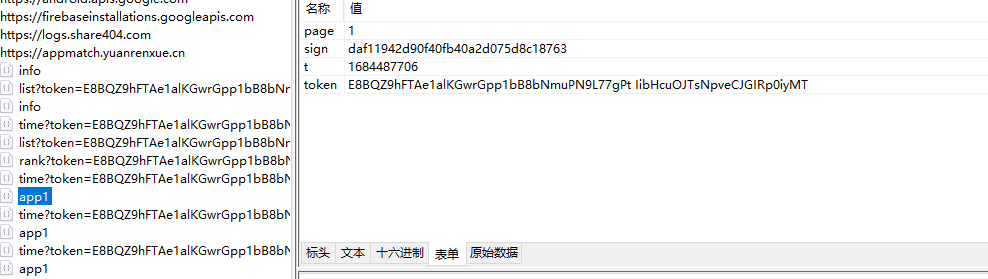

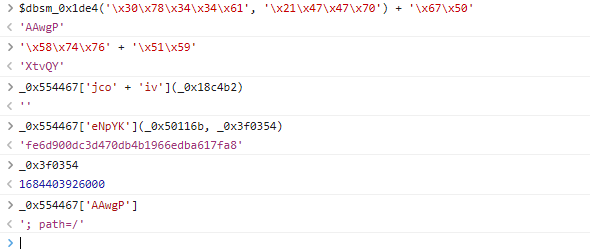

我们再控制台上打印几个关键字,不难看出这两个就是我们想要的

1 | |

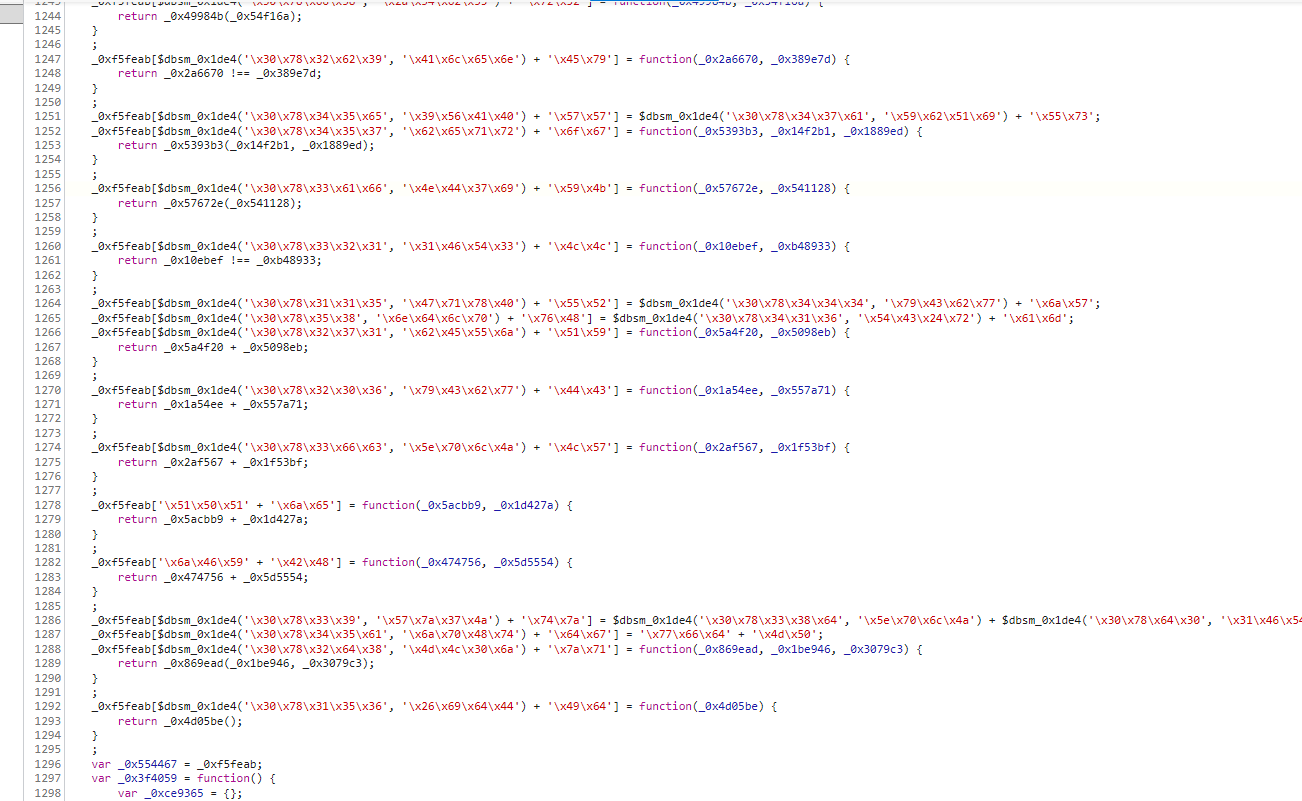

我们先看_0x554467[‘eNpYK’]这个方法,这一页的大部门方法都是我们要扣取的

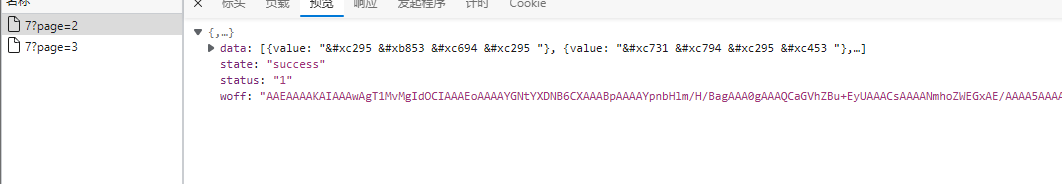

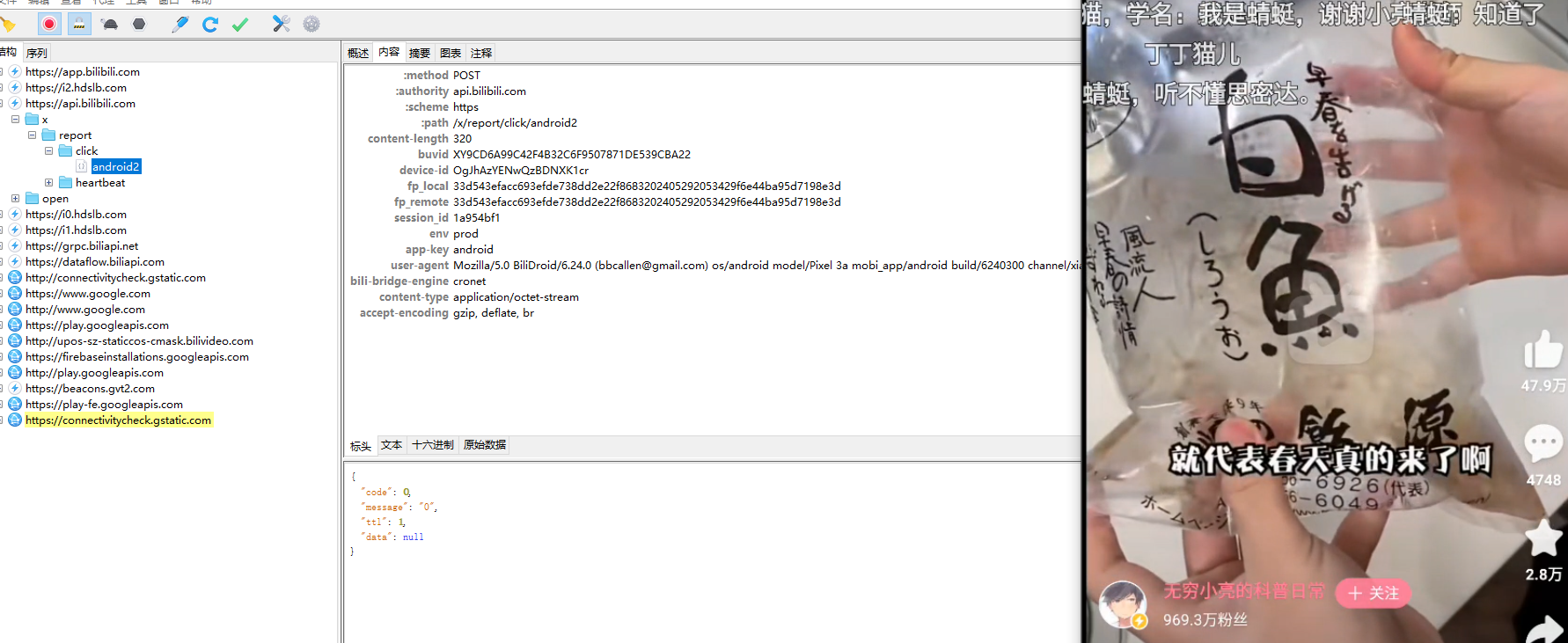

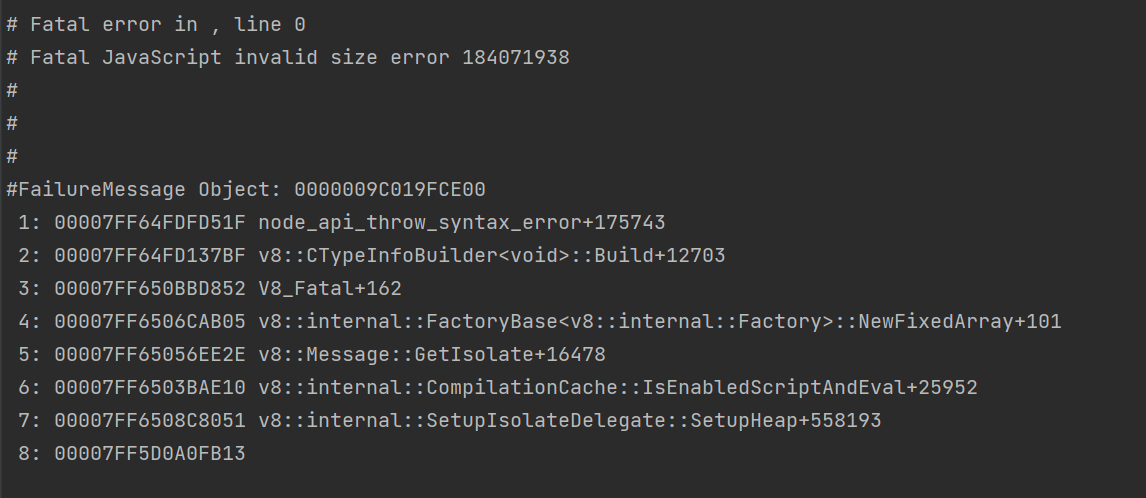

调试的时候会出现卡死或者这种报错,就是内存溢出直接报错的情况

我们可以把代码拿出来,再浏览器控制台中的源代码->代码段中,再代码最上面加上debugger;运行调试

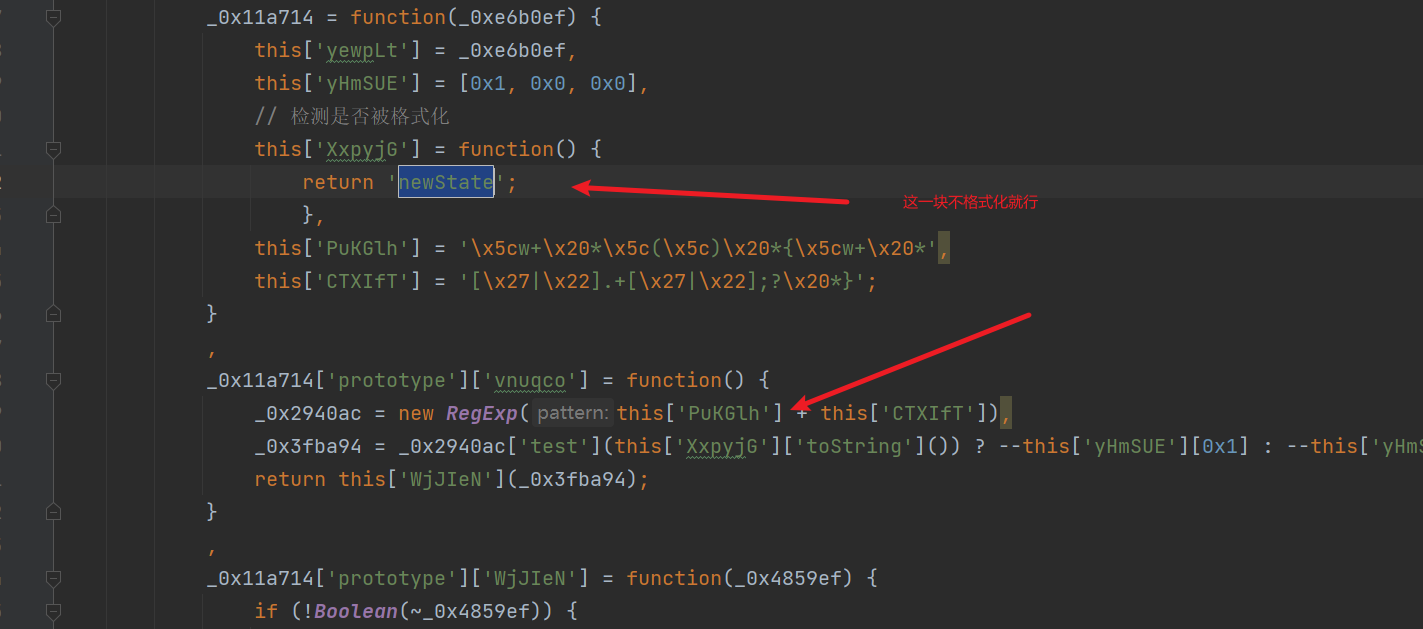

再这一段代码中会用正则检测上面的代码是否被格式化,如果被格式化就会执行下面的死循环,我们直接将这一块不格式化就行

1 | |

同样的还会有两处出现卡死的情况,我们可以直接将一些代码直接找个压缩工具,进行压缩即可

还有一个console的报错,代码为了防止调试将console.log给改掉了,我们不用去找在哪里改,我们直接再开头定义myconsole = console即可

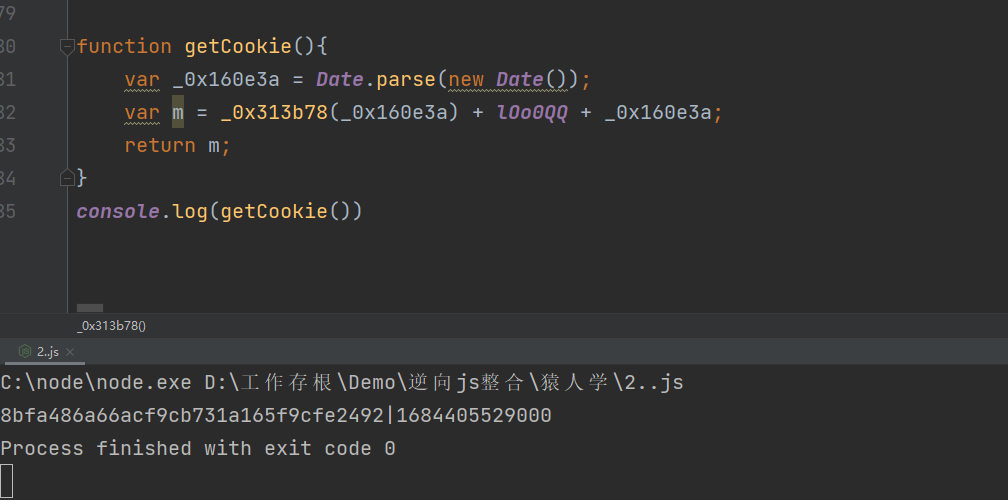

最后调试成功

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Spider Blog!